前提:

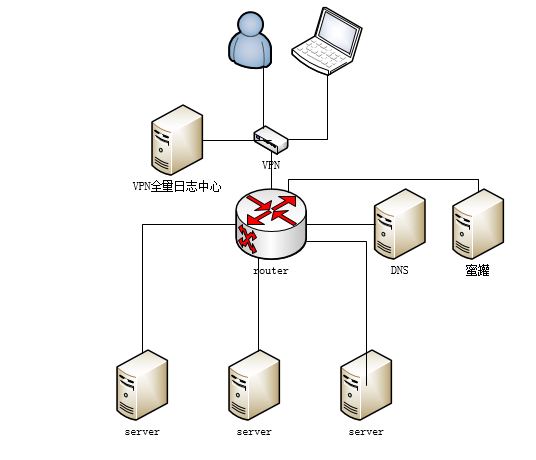

公司的员工、外部供应商、个别不对外的系统的外部使用人员都需要用vpn接入,部署或者访问数据中心的系统,因为大部分是使用域名访问,不懂电脑的人也不会去记住ip,所以为了大部分人的使用方便,vpn使用数据中心的dns作为域名解析用,在用户接入vpn的时候,会自动将用户电脑的dns优先配置为数据中心的dns。

这样做之后,确实方便了用户们的使用,也减少了网络运维人员的一部分工作量;

但是也带来了新的问题,因为使用vpn的人员太多,他们的电脑安装了什么软件也不知道,有些电脑是带病毒的、或者存在破解软件、恶意软件之类的。dns解析了这些恶意地址后导致频繁被态势平台告警有设备中毒。但是实际上dns解析请求的来源的是用户电脑。

用户电脑解析了这些地址后,因为vpn路由缘故,访问的时候并不经过数据中心,而是他自己的电脑使用互联网线路去访问的,所以用户请求恶意地址的实际请求并不会经过数据中心。

虽然短期内没什么危害,但是作为一个信安从业者,遇到这种肯定是要解决的。

首先是去网上看有没有方案,但是没有。

然后去君哥的群里问,有人遇到同样的问题,但是好像没有解决。

emmmm

晚上睡觉的时候想呀想,灵光一现。于是乎

再使用少人访问的地址部署一个蜜罐,非蜜罐也行,但是非蜜罐记录的信息比较少,比如设备信息,万一对方抵赖不是他的设备呢,就可以用设备信息去比对。

加了日志中心和蜜罐后,配置日志中心,存储vpn设备的所有日志,尤其是访问日志;dns上将已知的病毒域名、恶意域名全部解析到蜜罐地址,注意蜜罐一般开放80和443,条件允许全开放也行。

再在vpn处将蜜罐地址的访问权限开放给所有vpn用户。

最后的效果:

搞定!

直接禁用这些人的vpn账号,让他们杀毒去。

没有评论:

发表评论