Android平台

在Android平台上的操作主要是通过hook的方式,将应用及系统中验证https证书的逻辑全部hook为验证结果正确,这样无论安装的证书是否有效,皆可进行正常的https通信。

这里就需要对手机安装hook框架,这里用到的hook框架为Xposed,官方下载地址:

http://repo.xposed.info/module/de.robv.android.xposed.installer ,这里需要注意的是,在Android4.0-4.4是可以直接通过安装apk的方式开刷入Xposed框架,而在Android 5.0以上则需要刷入Xposted的固件包,具体的操作这里就不再赘述了,网上有很多教程已经讲的很详细了。

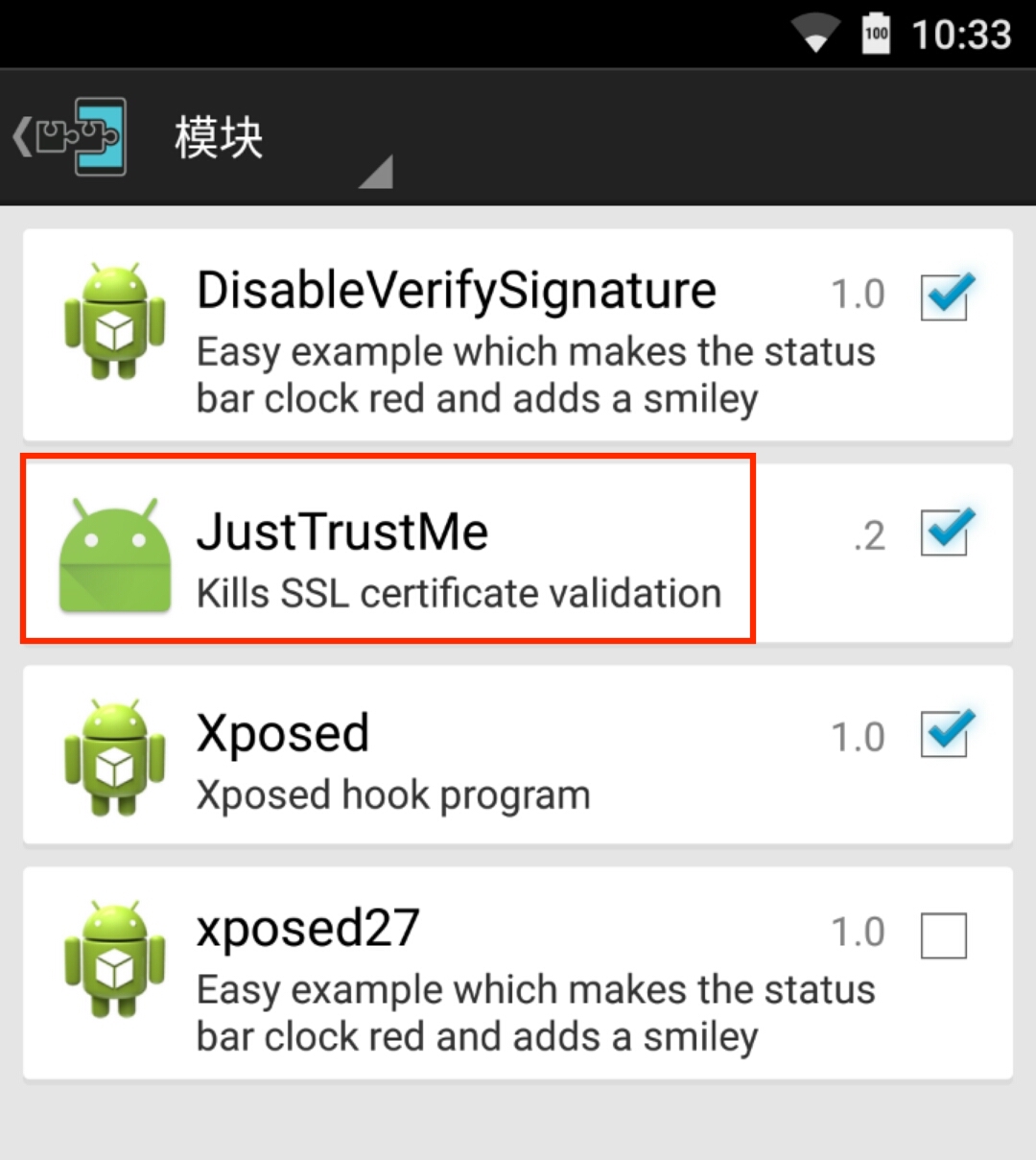

想要进行https抓包的话需要安装Xposed的一个开源模块--JustTrustMe,github链接地址为:https://github.com/Fuzion24/JustTrustMe ,下载最新版本的安装包,安装进手机,在Xposted中激活并重启手机,这时就可以随意抓取手机中的流量了。

iOS平台

iOS上就需要将手机进行越狱了,可以使用目前市面上比较流行的盘古越狱工具,但是目前只支持iOS10之前的版本,所以做移动安全研究或者渗透测试的,准备一台老版本的测试机还是很有必要的,说不定什么时候哪款工具就在最新系统上用不了了。

言归正传,在iOS上用到的这款工具叫做SSL Kill Switch 2,该工具使用了Cydia Substrate的钩子技术,这个钩子Hook了IOS的验证证书函数,使得他们接受任何证书。

SSL Kill Switch 2同样也是一款在Github上开源的软件:https://github.com/nabla-c0d3/ssl-kill-switch2 ,这里给大家简单介绍下如何安装这个工具。

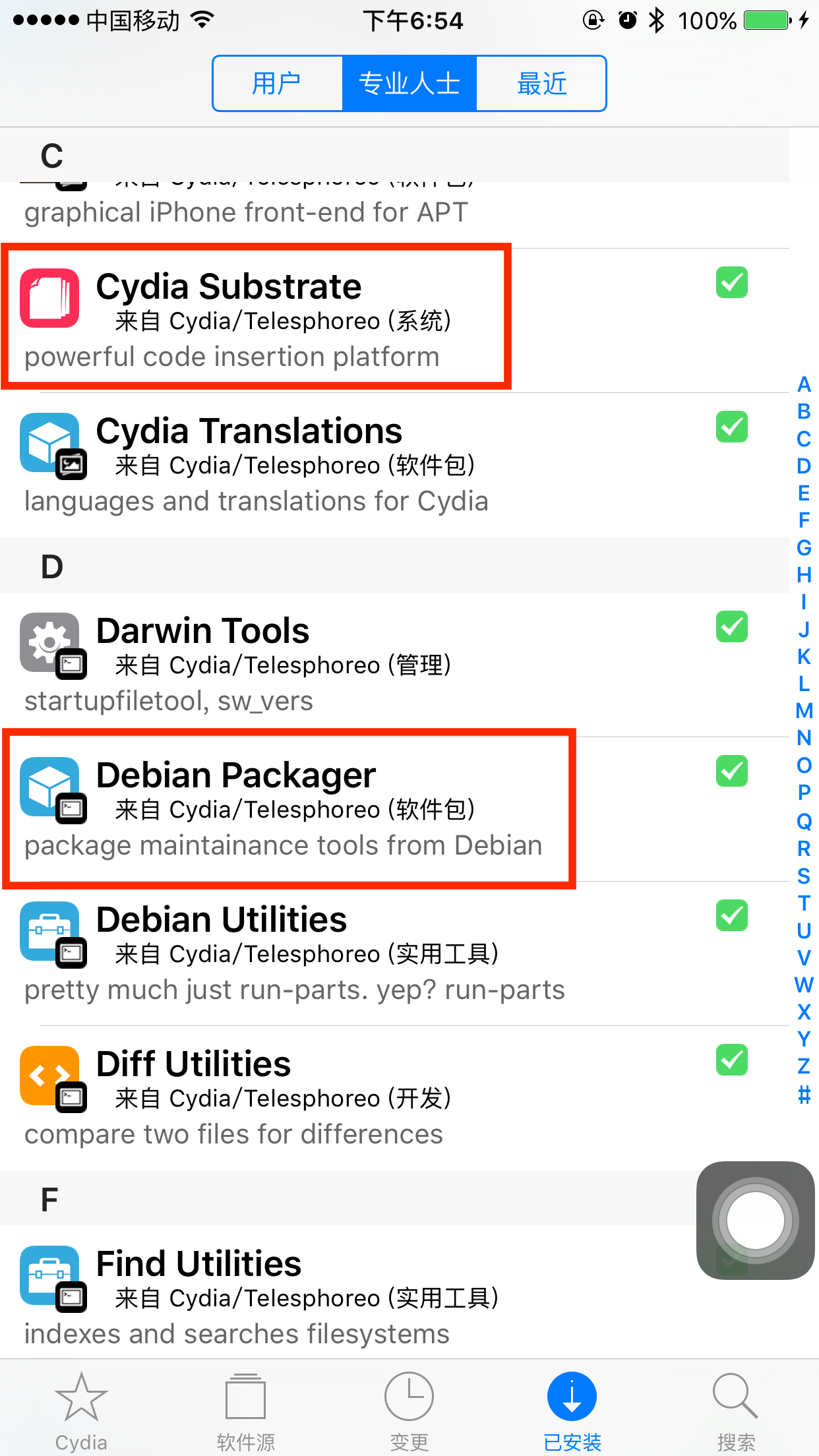

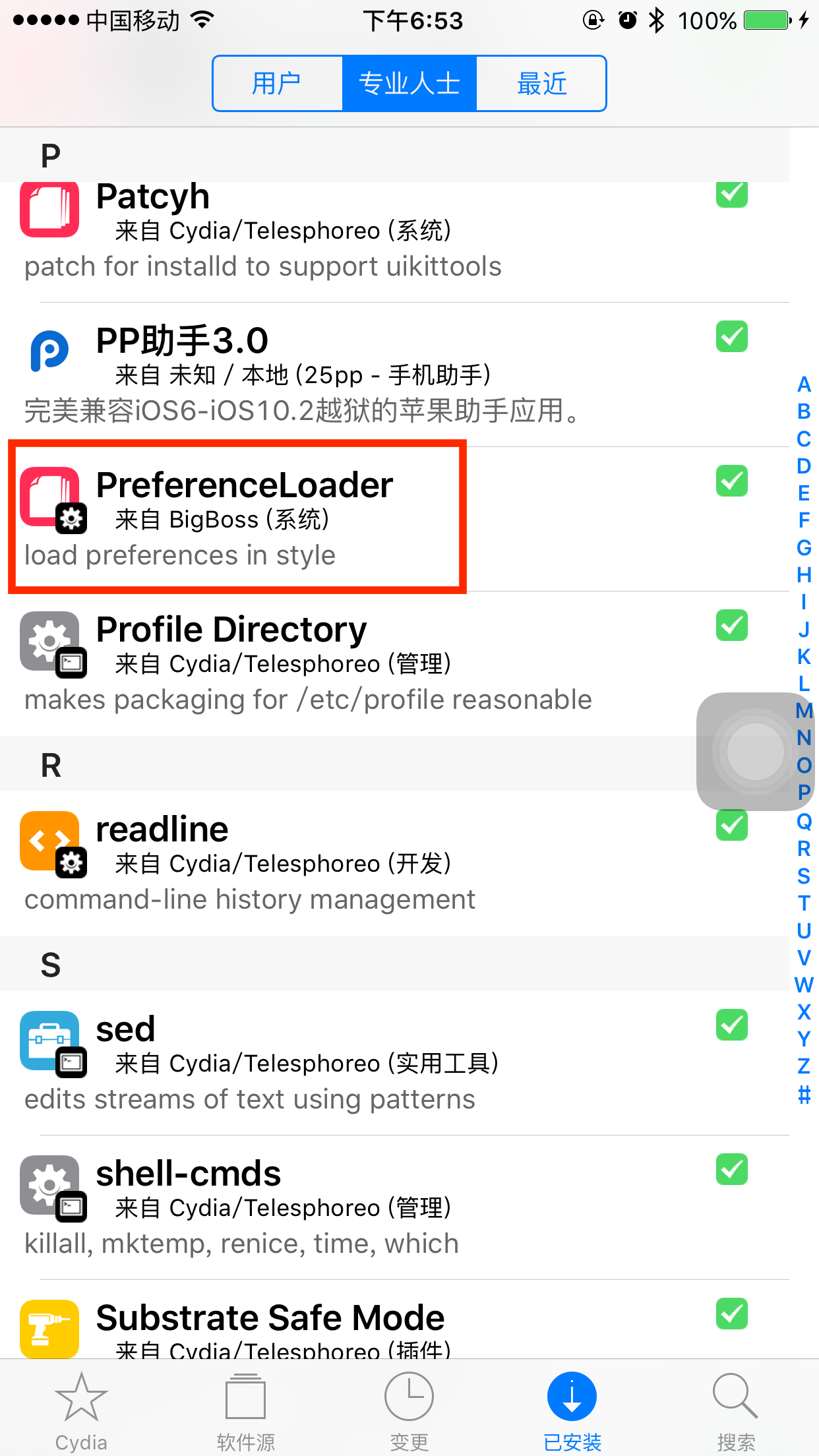

首先在越狱后的Cydia工具中查看以下几项软件是否都安装完成:

Debian Packager

Cydia Substrate

PreferenceLoader

如图中所示:

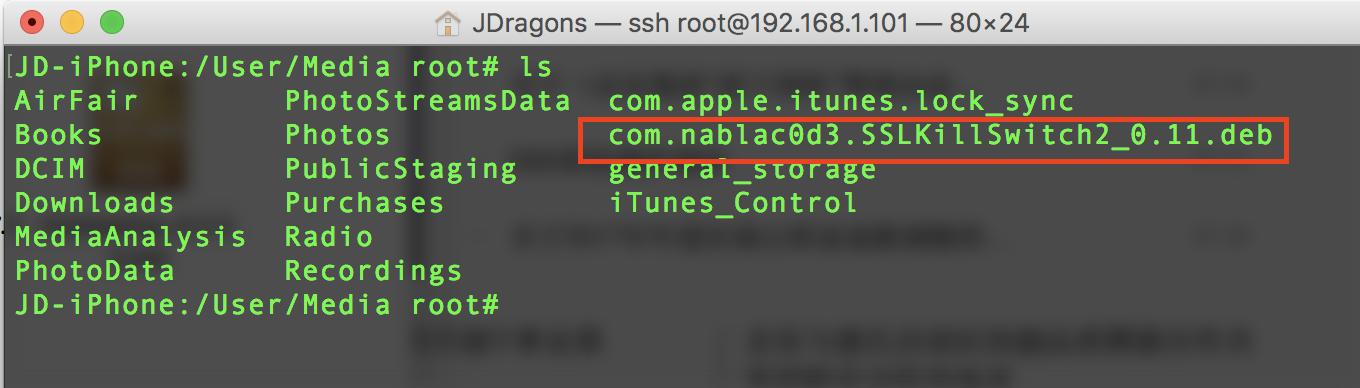

如果都安装完成,那么从Github上下载最新的release包:https://github.com/nabla-c0d3/ssl-kill-switch2/releases ,如现在最新版的为v0.11 安装包为 com.nablac0d3.SSLKillSwitch2_0.11.deb ,将该文件拷贝到iOS设备中,拷贝文件可用iTools、iFunBox等工具。

如图所示:

用ssh链接iOS设备,找到deb文件传输目录(/User/Media):

执行如下命令进行安装:

dpkg -i com.nablac0d3.SSLKillSwitch2_0.11.deb

killall -HUP SpringBoard

回到Cydia中,查看安装的软件,已经在列表中了。

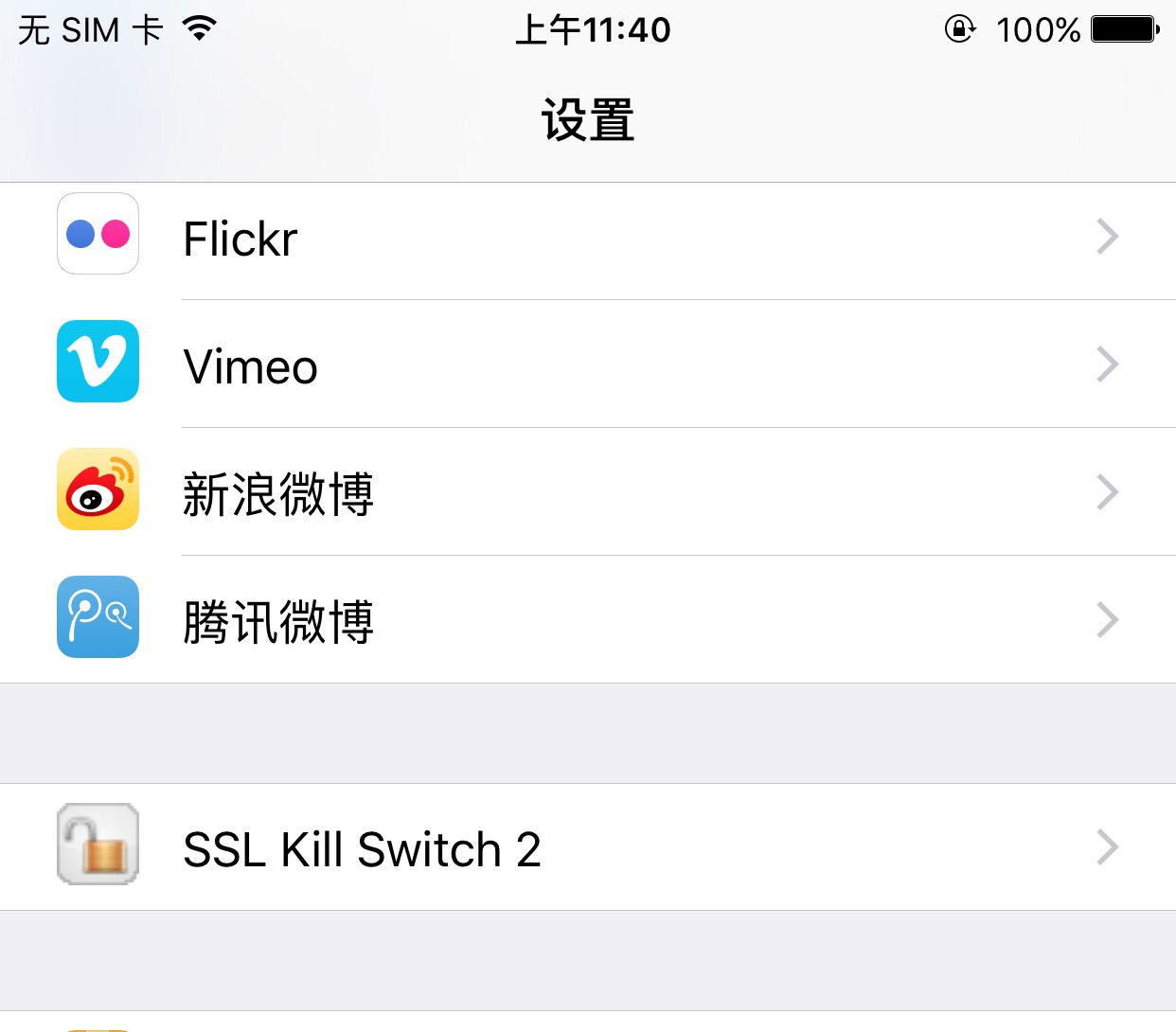

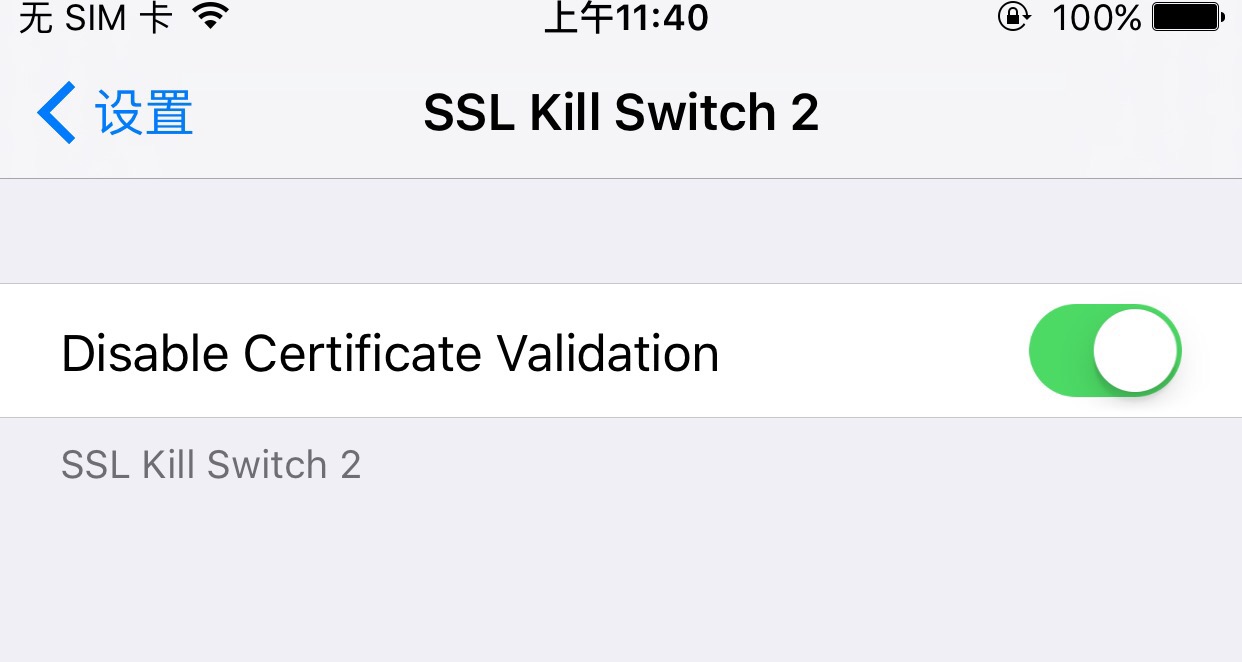

接下来需要在系统设置中打开SSL Kill Switch 2

进入系统设置,找到SSL Kill Switch 2项,点开项目点击右侧按钮,开启 Disable Certificate Validation,如图所示:

这时候就可以抓取https的流量了。

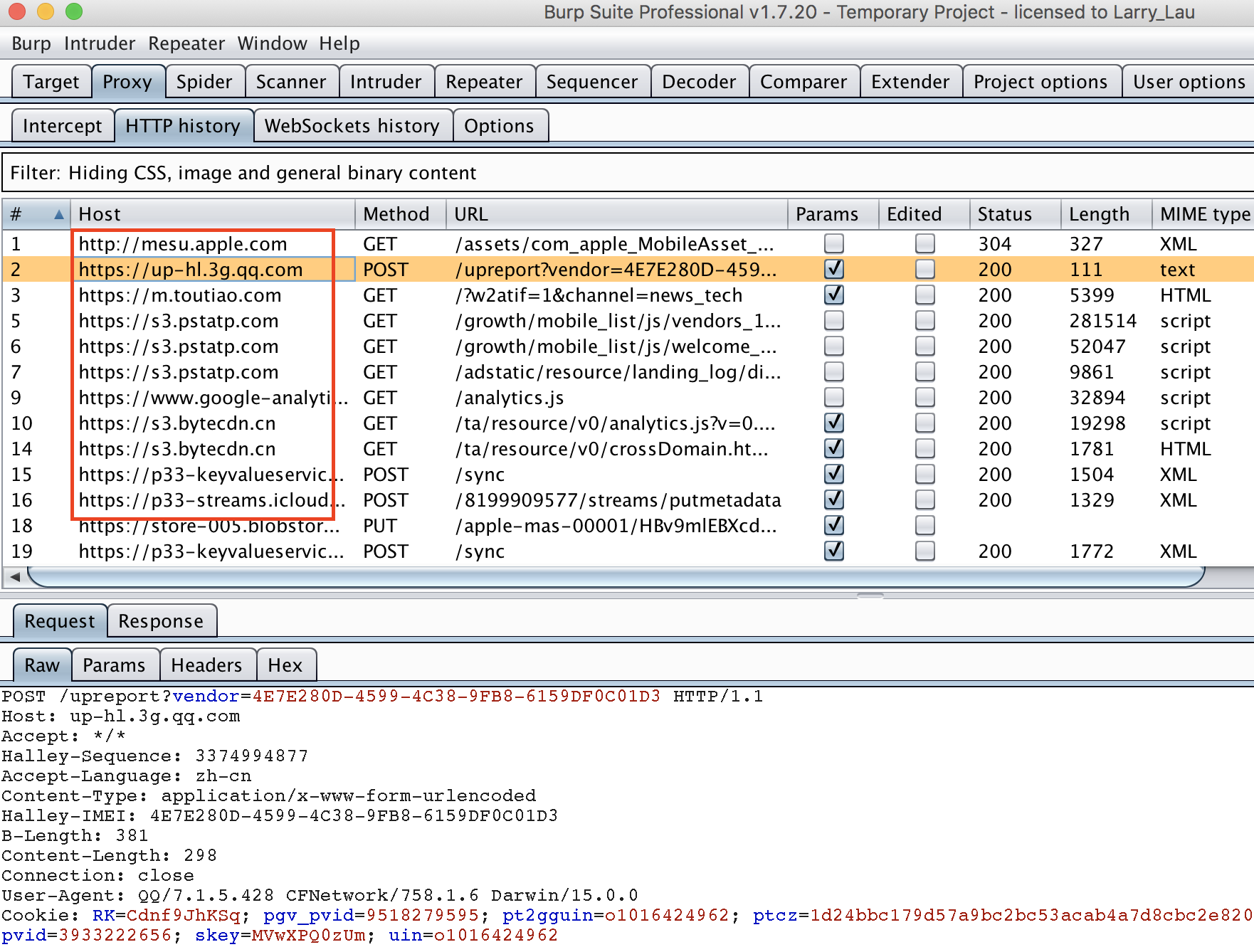

测试

证书安装完成之后,用手机访问一个https的网站,这时就发现https的数据包可以抓取到了。

via:https://www.cnblogs.com/JDragons/p/7332324.html

没有评论:

发表评论